|

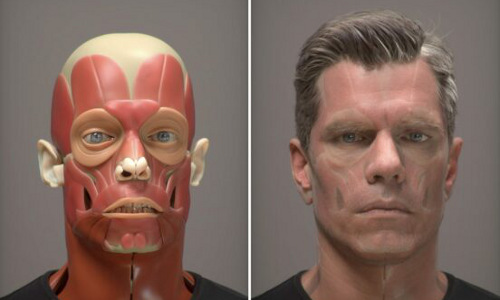

| ภาพจาก Associated Press |

Apple ออกรายงานความมั่นคงสองฉบับเกี่ยวกับข้อบกพร่องสำคัญที่แฮ็กเกอร์อาจใช้ประโยชน์จากเพื่อยึด iPhone, iPad และ Mac โดยได้รับ "สิทธิ์การเข้าถึงระดับผู้ดูแลระบบเต็มรูปแบบ"

Rachel Tobac จากบริการรักษาความปลอดภัยคอมพิวเตอร์ SocialProof Security กล่าวว่าสิ่งนี้จะช่วยให้ผู้บุกรุกปลอมแปลงเป็นเจ้าของอุปกรณ์และเรียกใช้ซอฟต์แวร์ใด ๆ เหมือนกับเจ้าของเป็นคนเรียกเอง ผู้เชี่ยวชาญด้านความมั่นคงแนะนำให้ผู้ใช้อัปเดตอุปกรณ์ที่ได้รับผลกระทบ ในขณะที่นักวิจัย Will Strafach กล่าวว่าเขาไม่เห็นการวิเคราะห์ทางเทคนิคเกี่ยวกับช่องโหว่ที่ Apple เพิ่งแก้ไข

บริษัทอ้างว่านักวิจัยนิรนามเป็นผู้ค้นพบข้อบกพร่อง โดยไม่เปิดเผยว่าพบได้อย่างไรหรือที่ไหน ก่อนหน้านี้ Apple ยอมรับการมีอยู่ของข้อบกพร่องร้ายแรงที่คล้ายคลึงกัน และแสดงความตระหนักว่าช่องโหว่ดังกล่าวอาจถูกนำไปใช้งานหลายสิบครั้งจากการประมาณการของ Strafach

อ่านข่าวเต็มได้ที่: Associated Press