|

| ภาพจาก U.S. National Institute of Standards and Technology |

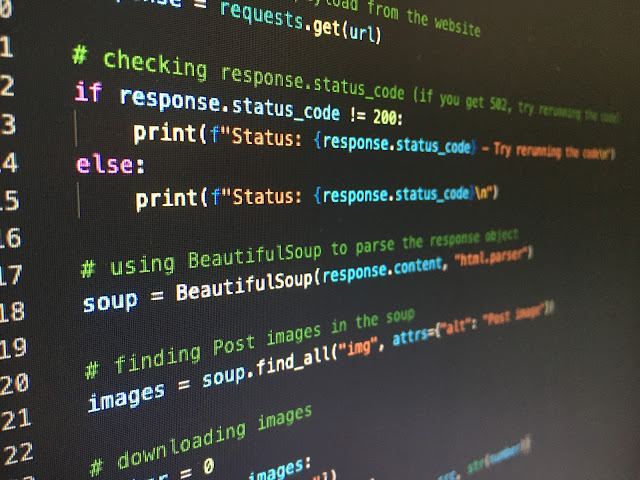

ผู้เชี่ยวชาญด้านความปลอดภัยแห่งสถาบันมาตรฐานและเทคโนโลยีแห่งชาติของสหรัฐฯ (National Institute of Standards and Technology) หรือ NIST กล่าวว่าหน่วยงานได้เลิกใช้ secure hash algorithm (SHA)-1 แล้ว และแนะนำให้ผู้เชี่ยวชาญด้านเทคโนโลยีสารสนเทศเปลี่ยนไปใช้อัลกอริทึมที่ปลอดภัยมากขึ้น

SHA-1 ใช้งานมาเกือบ 30 ปีแล้วโดยเป็นส่วนหนึ่งของมาตรฐานการประมวลผลข้อมูลของรัฐบาลกลาง (Federal Information Processing Standard) หรือ FIPS 180-1 แต่ตอนนี้มีความเสี่ยงมากขึ้นเนื่องจากคอมพิวเตอร์มีประสิทธิภาพมากขึ้น

Chris Celi จาก NIST กล่าวว่าผู้ใช้ควรย้ายไปยังอัลกอริทึมกลุ่ม SHA-2 และ SHA-3 ให้เร็วที่สุด NIST จะยุติการใช้ SHA-1 ในโปรโตคอลสุดท้ายที่เหลืออยู่ภายในวันที่ 31 ธันวาคม 2030 ซึ่งเป็นเวลาที่หน่วยงานตั้งใจที่จะเผยแพร่ FIPS 180-5 เพื่อลบข้อกำหนด แก้ไขสิ่งพิมพ์ของ NIST เพื่อแสดงการเลิกใช้อัลกอริทึม และพัฒนาและเผยแพร่กระบวนการเปลี่ยนแปลงสำหรับการตรวจสอบความถูกต้องของโมดูลและอัลกอริทึมการเข้ารหัสลับ

อ่านข่าวเต็มได้ที่: U.S. National Institute of Standards and Technology